Федерация компьютерного спорта России

Россия стала первой страной в мире, где 25 июля 2001 года признали киберспорт официальным видом спорта. До появления ФКС главной площадкой киберспортивных событий в России был портал Russian e-Sport Portal — resp.su. Он объединял игроков со всей страны, организовывал их в команды и проводил соревнования. Но в 2017 прекратил функционировать. Пришла эра Федерации компьютерного спорта.

ФКС России (Федерация компьютерного спорта России — Russian Esports Federation) — общественная организация, что отвечает за развитие киберспорта в Российской Федерации. С июля 2017 года аккредитована в РФ, как спортивная федерация компьютерного спорта.

Сейчас ФКС занимается построением и развитием полноценной инфраструктуры киберспорта, несет его в массы, систематизирует, развивает клубы, аккредитирует судей и устанавливает правила.

ФКС — негосударственная структура и она не финансируется государством. Общественная организация существует благодаря спонсорской помощи, грантам, членским взносам и финансовой поддержке бизнес-партнеров.

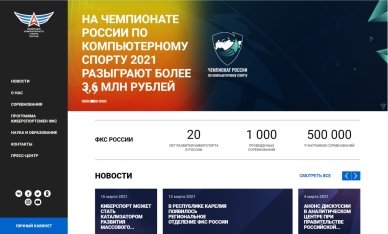

Официальный сайт ФКС России

Структура ФКС

По структуре Федерация компьютерного спорта России похожа на небольшое государство.

Здесь есть:

- исполнительный орган — Президент Федерации: Смит Дмитрий Вячеславович;

- руководящий орган — Правление. Коллегиальный орган с Председателем Антоняном Эмином Андраниковичем;

- контрольно-ревизионный орган — Контрольно-ревизионная Комиссия;

- высший орган управления — Съезд.

Кроме того, в структуре ФКС действуют несколько департаментов: спортивный, региональный, коммерческий, PR и департамент специальных проектов.

Отделения Федерации есть практически в каждом регионе РФ.

И всё это прописано в главном документе организации — Уставе ФКС России.

Соревнования в киберспорте

ФКС подчеркивает, что видит своею целью развитие киберспорта, а не его коммерциализацию или превращение в красивое дорогое шоу.

Турниры от Федерации — это способ получить бесценный игровой опыт, заявить о себе, пройти квалификацию.

Кубок России по киберспорту — один из самых массовых турниров в российском киберспорте, проходит ежегодно с сентября по декабрь.

Чемпионат России по компьютерному спорту — первый официальный чемпионат РФ по киберспорту, что был организован ФКС.

Кубок России по интерактивному футболу и Чемпионат РФС по интерактивному футболу — официальный Кубок FIFA с призовым фондом в 1 млн рублей. ФКС проводит его совместно с Российским футбольным союзом.

Всероссийская киберспортивная студенческая лига — турниры между сборными университетов, что проводятся на протяжение всего учебного года.

Серия бесплатных турниров #ИграемДома — для тех, кто работает удаленно и учится дистанционно в связи с пандемией 2020 года.

Всероссийская интеллектуально-киберспортивная лига — соревнования между школьными командами.

Программа лояльности «Киберспортсмен ФКС России» — объединение киберспортивного сообщества, первое в своем роде, с клубными преференциями и специальными программами.

Контакты ФСК

Телефон: +7 495 215-53-54

Адрес центрального аппарата ФКС России: г. Москва, Дмитровское шоссе, д. 27, корпус 1 (Yota Arena)

Адреса электронной почты:

- Для общих вопросов: info@resf.ru

- Для СМИ: pr@resf.ru

- По вопросам партнерства и спонсорства: partner@resf.ru

- Для вопросов, связанных с региональной деятельностью: region@resf.ru